Menerapkan Sistem Log dan Pemantauan untuk Mendeteksi Serangan Brute Force

Halo Sobat Netizen!

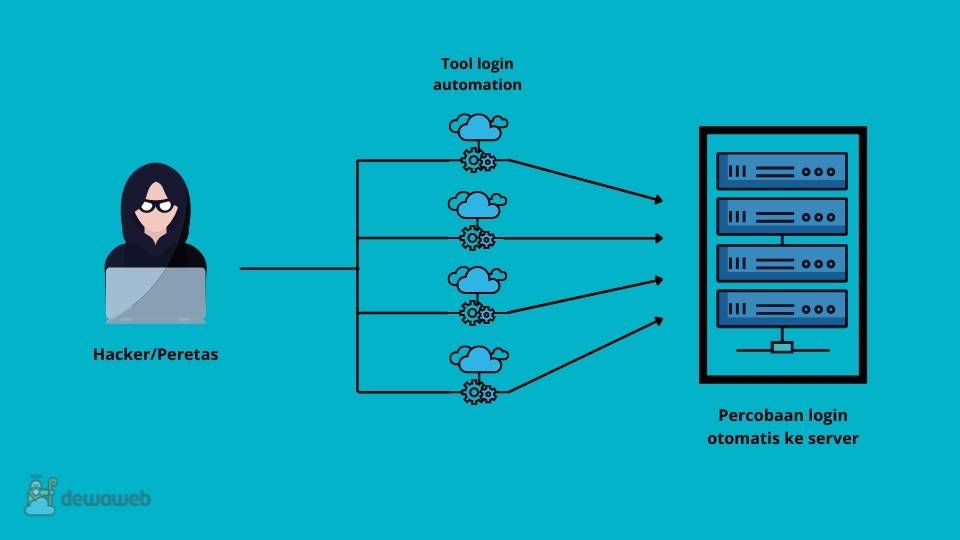

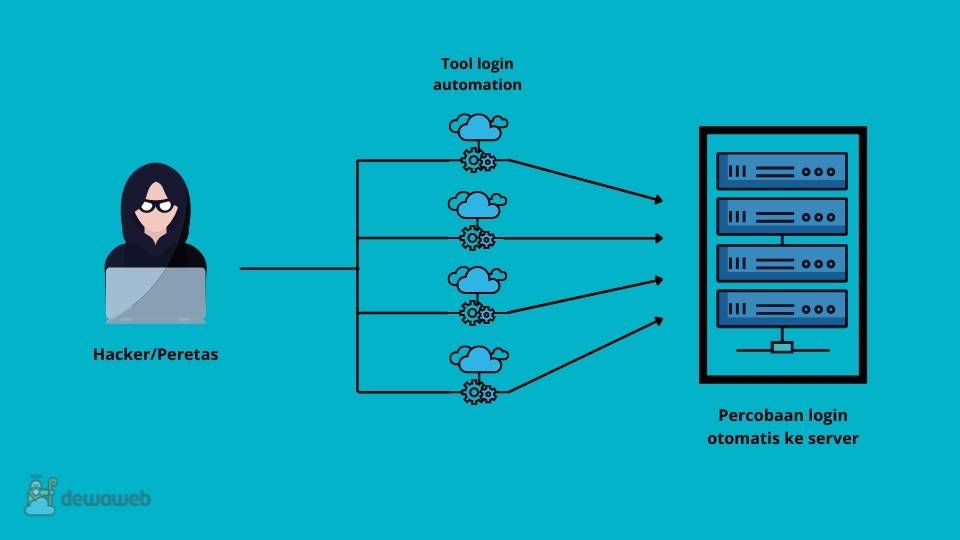

Brute force attack merupakan salah satu teknik yang umum digunakan oleh penjahat siber untuk mencoba mendapatkan akses ke akun atau sistem Anda. Nah, untuk mendeteksi jenis serangan ini, menerapkan sistem log dan pemantauan sangatlah krusial. Sobat Netizen sudah paham soal ini? Yuk, kita bahas tuntas dalam ulasan yang akan datang!

Pendahuluan

Source www.dewaweb.com

Serangan brute force merajalela di dunia maya, bagaikan penyerang yang mencoba membobol brankas dengan menyerang berkali-kali, berharap menemukan kombinasi yang tepat. Di situlah sistem log dan pemantauan berperan bagai penjaga kastil yang waspada, mengawasi setiap gerakan mencurigakan dan membunyikan alarm saat ancaman mendekat.

Mendeteksi Ancaman Tersembunyi

Log bak jejak kaki yang ditinggalkan penyerang, sementara sistem pemantauan menjadi pemburu yang cermat, menganalisis pola dan mencari anomali. Dengan menggabungkan keduanya, kita dapat mendeteksi serangan brute force meski terselubung dengan cerdik. Log mencatat setiap upaya akses, menyediakan bukti forensik yang tak terbantahkan.

Memperkuat Pertahanan

Sistem log dan pemantauan membantu kita membentengi pertahanan keamanan. Seperti tembok kastil yang kuat, mereka menghalangi penyerang memasuki jaringan kita. Dengan menganalisis log, kita dapat mengidentifikasi titik lemah dan menambal celah kerentanan sebelum penyerang mengeksploitasinya.

Tim Respon Cepat

Jika serangan brute force berhasil menembus pertahanan, sistem pemantauan kita akan langsung beraksi, bagaikan tim SWAT yang siap diterjunkan. Mereka akan mendeteksi upaya akses yang mencurigakan, memberi tahu tim keamanan, dan mengambil tindakan segera untuk menghentikan serangan dan meminimalkan dampaknya.

Pemantauan Berkelanjutan

Sistem log dan pemantauan harus selalu aktif, bagaikan pengawal yang tidak pernah lelah. Mereka terus mengawasi aktivitas jaringan, mencari tanda-tanda bahaya tersembunyi. Dengan pemantauan berkelanjutan ini, kita dapat mengidentifikasi serangan brute force sejak dini dan mengambil tindakan yang tepat.

Kesimpulan

Menerapkan sistem log dan pemantauan yang kuat sangat penting untuk melindungi jaringan dari serangan brute force. Dengan menganalisis log, memantau aktivitas jaringan, dan merespons ancaman secara cepat, kita dapat menciptakan benteng keamanan yang tangguh. Dan ingat, dalam pertempuran melawan peretas, Puskomedia berdiri sebagai sekutu tepercaya, menyediakan layanan dan pendampingan ahli untuk membantu Anda mendeteksi dan mengalahkan serangan brute force.

**

Menerapkan Sistem Log dan Pemantauan untuk Mendeteksi Serangan Brute Force

**

Serangan brute force adalah metode peretasan yang umum terjadi, dimana penjahat dunia maya mencoba menebak password atau frasa sandi Anda dengan mencobanya berulang kali. Serangan ini dapat menargetkan akun apa pun, mulai dari email pribadi hingga jaringan perusahaan. Untuk melindungi sistem Anda, sangat penting untuk menerapkan sistem logging dan pemantauan yang komprehensif untuk mendeteksi dan menangkal upaya brute force.

**

Memahami Serangan Brute Force

**

Serangan brute force bekerja dengan cara yang mirip dengan seorang pencuri yang mencoba membuka kunci pintu dengan mencoba semua kombinasi yang mungkin. Penyerang menggunakan perangkat lunak yang secara otomatis menebak kata sandi atau frasa sandi, mencoba setiap kemungkinan hingga menemukan yang benar. Serangan ini bisa memakan waktu, tetapi jika berhasil, penyerang akan mendapatkan akses ke sistem Anda.

**

Mendeteksi Serangan Brute Force

**

Salah satu cara terbaik untuk mendeteksi serangan brute force adalah dengan memantau log sistem Anda. Log mencatat aktivitas pada sistem Anda, termasuk upaya login yang gagal. Jika Anda melihat banyak upaya login yang gagal dalam waktu singkat, ini bisa menjadi tanda serangan brute force. Anda juga dapat memantau lalu lintas jaringan untuk mencari tanda-tanda aktivitas mencurigakan, seperti lonjakan permintaan login atau lalu lintas dari alamat IP yang tidak dikenal.

**

Mencegah Serangan Brute Force

**

Ada beberapa langkah yang dapat Anda ambil untuk mencegah serangan brute force, seperti menggunakan kata sandi yang kuat dan unik, mengaktifkan autentikasi dua faktor, dan menerapkan firewall yang kuat. Anda juga dapat membatasi jumlah upaya login yang gagal yang diizinkan dalam jangka waktu tertentu. Ini akan membuat penyerang lebih sulit untuk berhasil menggunakan serangan brute force.

**

Menanggapi Serangan Brute Force

**

Jika Anda mendeteksi serangan brute force, segera ambil tindakan. Ubah kata sandi Anda, kunci akun yang terpengaruh, dan beri tahu pihak berwenang yang berwenang. Anda juga harus meninjau log sistem Anda dan mencari bukti apakah serangan tersebut berhasil. Jika demikian, Anda perlu mengambil langkah untuk memulihkan sistem Anda dan mencegah serangan lebih lanjut.

**

Puskomedia: Pendamping yang Tepat untuk Mendeteksi Serangan Brute Force

**

Puskomedia adalah penyedia layanan dan konsultan yang berspesialisasi dalam deteksi dan pencegahan serangan brute force. Dengan keahlian dan pengalaman kami, kami dapat membantu Anda menerapkan sistem logging dan pemantauan yang komprehensif, memantau lalu lintas jaringan, dan mengembangkan rencana tanggap insiden yang efektif. Percayakan pada Puskomedia sebagai pendamping yang tepat untuk melindungi sistem Anda dari serangan brute force.

Menerapkan Sistem Log dan Pemantauan untuk Mendeteksi Serangan Brute Force

Mengintegrasikan sistem logging yang komprehensif sangat penting untuk mendeteksi dan menangkal serangan brute force. Sistem logging mencatat aktivitas yang terjadi dalam sistem operasi atau aplikasi, menyediakan jejak audit yang berharga untuk menyelidiki potensi insiden keamanan.

Memilih Jenis Log yang Tepat

Pemilihan jenis log yang tepat sangat penting untuk menangkap data yang relevan. File log sistem mencatat aktivitas tingkat kernel, file log aplikasi mencatat peristiwa khusus aplikasi, dan file log keamanan khusus melacak aktivitas terkait keamanan. Menggabungkan berbagai jenis log memastikan cakupan komprehensif dari semua aspek sistem.

Memastikan Keamanan dan Integritas Log

Keamanan dan integritas log sangat penting untuk mencegah manipulasi atau penghapusan catatan yang tidak sah. Log harus disimpan di lokasi yang aman dan diamankan dengan enkripsi dan kontrol akses. Selain itu, mekanisme deteksi perubahan log dapat mengidentifikasi potensi gangguan dan menjaga keandalan catatan.

Menganalisis dan Memantau Log

Menganalisis dan memantau log secara teratur adalah kunci untuk mendeteksi serangan brute force. Alat pemantauan log dapat menyaring log untuk pola aktivitas yang mencurigakan, seperti banyak upaya login yang gagal dari alamat IP tertentu. Memantau log secara real-time memungkinkan respons cepat terhadap potensi ancaman, meminimalkan risiko serangan yang berhasil.

Membangun Korelasi dengan Sistem Pemantauan Lainnya

Mengintegrasikan sistem logging dengan sistem pemantauan lainnya, seperti sistem deteksi intrusi dan sistem manajemen peristiwa keamanan, dapat meningkatkan kemampuan deteksi serangan. Dengan mengkorelasikan data dari berbagai sumber, organisasi dapat memperoleh pandangan yang lebih komprehensif tentang aktivitas mereka dan mengidentifikasi serangan yang mungkin terlewatkan oleh satu sistem saja.

Mengotomatiskan Proses Pemberitahuan

Pemberitahuan otomatis harus dikonfigurasikan untuk memperingatkan administrator sistem dan tim keamanan tentang peristiwa yang dicurigai. Ini memastikan bahwa serangan brute force dapat ditangani dengan cepat dan tepat waktu. Pemberitahuan dapat dikirim melalui email, pesan teks, atau saluran komunikasi lainnya untuk memberikan respons yang cepat dan efektif.

Puskomedia: Pendamping Anda dalam Deteksi Serangan Brute Force

Puskomedia memahami pentingnya menerapkan sistem logging dan pemantauan yang komprehensif untuk melindungi organisasi dari serangan brute force. Dengan pengalaman mendalam kami dalam keamanan siber, kami menyediakan layanan dan dukungan yang Anda perlukan untuk membangun dan mengelola sistem logging yang efektif. Kami akan bekerja sama dengan Anda untuk menyesuaikan solusi yang memenuhi kebutuhan unik Anda dan memastikan sistem Anda tetap terlindungi dari ancaman yang berkembang.

Menerapkan Sistem Log dan Pemantauan untuk Mendeteksi Serangan Brute Force

Source www.dewaweb.com

.

Serangan brute force terus meningkat, memaksa bisnis dan organisasi untuk meningkatkan pertahanan mereka. Sistem logging dan pemantauan yang andal sangat penting untuk mendeteksi dan menangkal serangan ini. Dengan menganalisis log, kamu dapat mengidentifikasi pola dan anomali yang menandakan aktivitas yang mencurigakan.

Menganalisis Log

Log mencatat semua peristiwa yang terjadi pada sistem, memberikan jejak audit yang berharga. Untuk mendeteksi serangan brute force, kamu perlu memantau log secara teratur, mencari pola atau anomali yang tidak biasa.

Misalnya, lonjakan tiba-tiba dalam upaya login yang gagal mungkin mengindikasikan serangan brute force. Atau, kamu mungkin melihat peningkatan lalu lintas dari satu alamat IP, yang bisa menjadi tanda bahwa penyerang sedang memindai sistem kamu untuk mencari kerentanan.

Mengidentifikasi Pola dan Anomali

Mengidentifikasi pola dan anomali dalam log bisa jadi rumit. Namun, beberapa teknik umum dapat membantu. Salah satu caranya adalah dengan memvisualisasikan data log, menggunakan grafik atau diagram untuk mengidentifikasi tren dan lonjakan yang tidak biasa.

Kamu juga dapat menggunakan alat korelasi log untuk mengaitkan peristiwa di berbagai log. Hal ini dapat membantu kamu mengidentifikasi urutan serangan yang kompleks yang mungkin sulit diidentifikasi secara manual.

Tindak Lanjut

Setelah kamu mengidentifikasi serangan brute force yang potensial, penting untuk mengambil tindakan segera. Ini mungkin melibatkan pemblokiran alamat IP penyerang, mengubah kata sandi untuk akun yang rentan, atau menerapkan langkah-langkah keamanan tambahan.

Kamu juga harus merekam semua peristiwa untuk tujuan audit dan investigasi lebih lanjut. Hal ini dapat membantu kamu melacak aktivitas penyerang dan mengidentifikasi pola serangan.

Kesimpulan

Menerapkan sistem logging dan pemantauan yang komprehensif sangat penting untuk mendeteksi dan menangkal serangan brute force. Dengan menganalisis log secara teratur, kamu dapat mengidentifikasi pola dan anomali yang menunjukkan aktivitas yang mencurigakan. Dengan mengambil tindakan segera, kamu dapat melindungi sistem dan data kamu dari ancaman ini.

Puskomedia menawarkan layanan dan pendampingan yang komprehensif untuk membantu kamu menerapkan sistem logging dan pemantauan yang efektif. Dengan keahlian dan pengalaman kami, kami dapat memastikan bahwa sistem kamu dilindungi dari serangan brute force dan ancaman keamanan lainnya.

Menerapkan Sistem Log dan Pemantauan untuk Mendeteksi Serangan Brute Force

Serangan brute force merupakan ancaman serius bagi keamanan siber, dan salah satu cara paling efektif untuk mendeteksinya adalah dengan menerapkan sistem log dan pemantauan. Log mencatat aktivitas pada sistem, sementara pemantauan memberi peringatan saat aktivitas mencurigakan terdeteksi. Dengan menggabungkan kedua pendekatan ini, organisasi dapat secara signifikan meningkatkan kemampuan mereka untuk mengidentifikasi dan mengatasi serangan brute force.

Penerapan Sistem Pemantauan

Sistem pemantauan waktu nyata bekerja dengan menganalisis log secara terus-menerus untuk mencari pola aktivitas yang tidak biasa. Jika aktivitas mencurigakan terdeteksi, sistem akan memberikan peringatan, memungkinkan tim keamanan untuk menyelidiki dan mengambil tindakan. Sistem pemantauan dapat memberikan lapisan keamanan tambahan dengan mendeteksi aktivitas yang tidak terlihat oleh analisis log biasa.

Ada berbagai jenis sistem pemantauan yang tersedia, masing-masing dengan kelebihan dan kekurangannya sendiri. Beberapa opsi populer antara lain:

- Pemantauan berbasis agen: Agen perangkat lunak diinstal pada setiap sistem yang dipantau, yang melaporkan peristiwa kembali ke server pusat.

- Pemantauan tanpa agen: Sistem ini memantau aktivitas jaringan tanpa perlu menginstal perangkat lunak pada setiap sistem.

- Pemantauan berbasis cloud: Layanan pemantauan di-host di cloud, memungkinkan organisasi memantau sistem mereka dari jarak jauh.

Pemilihan sistem pemantauan yang tepat akan bergantung pada kebutuhan spesifik organisasi. Pertimbangan utama meliputi ukuran dan kompleksitas lingkungan, jenis aktivitas yang ingin dipantau, dan sumber daya yang tersedia.

Menerapkan Sistem Log dan Pemantauan untuk Mendeteksi Serangan Brute Force

Dalam lanskap dunia maya yang terus berkembang, serangan brute force menjadi ancaman yang merajalela, mengancam keamanan sistem dan data yang penting. Menerapkan sistem log dan pemantauan yang efektif sangat penting untuk mendeteksi dan mencegah serangan ini secara dini, sehingga melindungi aset digital dari potensi pelanggaran.

Teknik Pemantauan

Untuk membangun sistem pemantauan yang andal, beberapa teknik pemantauan penting harus diterapkan:

- Deteksi Aktivitas Login yang Gagal:

Memantau upaya login yang gagal berulang kali dapat mengungkap aktivitas yang mencurigakan. Ketika pengguna yang tidak sah berulang kali mencoba menebak kata sandi, sistem akan mencatatnya, memicu peringatan dini. - Pemantauan Alamat IP Mencurigakan:

Melacak alamat IP yang mencurigakan juga sangat penting. Jika alamat IP tertentu menunjukkan tingkat aktivitas login yang gagal yang tinggi atau berasal dari wilayah geografis yang tidak biasa, peringatan dapat dikeluarkan, mengindikasikan kemungkinan serangan brute force. - Analisis Pola Akses:

Analisis pola akses yang tidak biasa dapat mengungkap aktivitas penyerang. Misalnya, upaya login yang datang dari berbagai alamat IP dalam waktu singkat atau pada waktu yang tidak biasa dapat menjadi indikator serangan.

Selain itu, sistem pemantauan yang komprehensif harus dilengkapi dengan:

- Alat Pencatat Waktu Nyata:

Alat ini memungkinkan organisasi memantau aktivitas jaringan secara real-time, memberikan visibilitas langsung ke upaya masuk yang tidak sah dan ancaman potensial lainnya. - Otomatisasi dan Pemberitahuan:

Mengotomatiskan proses pemantauan dan pengaturan pemberitahuan dapat memastikan tanggapan yang cepat terhadap insiden keamanan. Peringatan dapat dikirim melalui email, pesan teks, atau sistem notifikasi lainnya. - Personalisasi Sistem:

Menyesuaikan sistem pemantauan sesuai dengan kebutuhan dan lingkungan spesifik organisasi sangat penting. Ini memastikan sistem mendeteksi secara akurat aktivitas yang mencurigakan dan meminimalkan alarm palsu.

Mengapa Sistem Pemantauan Sangat Penting?

Menerapkan sistem pemantauan yang efektif memberikan banyak keuntungan, antara lain:

- Deteksi Dini:

Pemantauan yang tepat memungkinkan organisasi mendeteksi serangan brute force pada tahap awal, sebelum mereka dapat menyebabkan kerusakan yang signifikan. - Respons yang Cepat:

Peringatan otomatis dan pemberitahuan mempercepat respons terhadap ancaman, memungkinkan organisasi mengambil tindakan cepat untuk menghentikan serangan dan mengurangi dampaknya. - Peningkatan Keamanan:

Dengan menyoroti aktivitas yang mencurigakan, sistem pemantauan meningkatkan keamanan sistem dan mengurangi kerentanan terhadap serangan brute force.

Dalam lanskap keamanan siber yang terus berkembang, menerapkan sistem log dan pemantauan yang efektif sangat penting untuk melindungi organisasi dari ancaman brute force. Teknik pemantauan yang komprehensif, dikombinasikan dengan alat pendeteksi waktu nyata, otomatisasi, dan personalisasi, dapat memastikan deteksi dini, respons yang cepat, dan peningkatan keamanan secara keseluruhan.

Puskomedia menyediakan layanan dan pendampingan komprehensif untuk membantu organisasi menerapkan sistem log dan pemantauan yang efektif. Dengan pengalaman kami yang luas dalam keamanan siber, kami dapat memandu Anda membangun sistem pemantauan yang disesuaikan untuk memenuhi kebutuhan spesifik Anda. Bersama Puskomedia, Anda dapat yakin bahwa organisasi Anda siap menghadapi ancaman brute force dan melindungi aset digital Anda dari pelanggaran.

Menerapkan Sistem Log dan Pemantauan untuk Mendeteksi Serangan Brute Force

Serangan brute force merupakan ancaman keamanan umum yang berupaya mengakses sistem secara ilegal dengan mencoba kombinasi kata sandi yang berbeda. Untuk melindungi diri dari serangan semacam itu, organisasi harus menerapkan sistem log dan pemantauan yang efektif. Sistem ini dapat memberikan wawasan penting mengenai aktivitas mencurigakan dan membantu mengidentifikasi potensi pelanggaran keamanan.

Langkah 1: Mengumpulkan Log

Langkah pertama adalah mengumpulkan log dari semua sumber yang relevan, termasuk server, firewall, dan aplikasi. Log ini berisi informasi tentang setiap peristiwa yang terjadi pada sistem, seperti upaya masuk, aktivitas jaringan, dan perubahan konfigurasi. Dengan mengumpulkan log secara terpusat, organisasi dapat memantau aktivitas dari satu lokasi.

Langkah 2: Memantau Log

Setelah log dikumpulkan, log tersebut perlu dipantau secara terus menerus. Ini dapat dilakukan secara manual atau dengan menggunakan alat pemantauan otomatis. Alat-alat ini dapat memfilter log untuk mendeteksi pola yang tidak biasa atau aktivitas mencurigakan yang menunjukkan adanya serangan brute force.

Langkah 3: Mengidentifikasi Serangan

Ketika alat pemantauan mendeteksi aktivitas mencurigakan, organisasi perlu menyelidiki lebih lanjut untuk mengidentifikasi apakah itu merupakan serangan brute force. Mereka dapat menganalisis log untuk mencari pola upaya masuk yang gagal yang berulang-ulang, atau melihat alamat IP yang mencoba masuk dari beberapa lokasi berbeda dalam waktu singkat. Wawasan ini dapat membantu organisasi menentukan apakah sistem mereka diserang.

Langkah 4: Menanggapi Serangan

Jika serangan brute force diidentifikasi, organisasi harus mengambil tindakan segera untuk menghentikannya. Ini dapat mencakup memblokir alamat IP yang menyerang, menerapkan otentikasi dua faktor, atau memperkuat praktik keamanan lainnya. Menanggapi serangan secara cepat sangat penting untuk mencegah pelanggaran keamanan.

Langkah 5: Meninjau dan Memperbaiki

Setelah serangan diatasi, organisasi harus meninjau sistem log dan pemantauan mereka untuk mengidentifikasi area yang dapat ditingkatkan. Mereka dapat menambahkan aturan baru ke alat pemantauan mereka untuk mendeteksi serangan di masa mendatang, atau meningkatkan proses mereka untuk mengumpulkan dan menganalisis log. Proses tinjauan dan perbaikan yang berkelanjutan ini sangat penting untuk memastikan sistem keamanan tetap mutakhir.

Kesimpulan

Dengan menerapkan sistem log dan pemantauan yang efektif, organisasi dapat mendeteksi dan merespons serangan brute force secara tepat waktu, mengurangi risiko pelanggaran keamanan. Sistem ini menyediakan visibilitas yang lebih baik ke dalam aktivitas sistem, membantu mengidentifikasi potensi ancaman, dan memungkinkan organisasi merespons secara efektif terhadap serangan. Mengabaikan sistem ini seperti menutup mata terhadap bahaya: Anda tidak dapat melindungi apa yang tidak Anda ketahui.

Jangan biarkan sistem Anda menjadi sasaran empuk bagi penyerang. Hubungi Puskomedia hari ini untuk mendampingi Anda menerapkan sistem log dan pemantauan yang efektif. Kami memiliki keahlian dan pengalaman untuk membantu organisasi Anda tetap terlindungi dari serangan brute force dan ancaman keamanan lainnya.

Sobat netizen kece badai!

Jangan cuma baca doang di www.puskomedia.id, ayo bagikan artikelnya biar makin banyak yang tahu teknologi terbaru yang kece abis ini! Klik tombol share di bawah dan sebarkan ke semua platform media sosialmu.

Eh, tapi tunggu dulu, jangan cuma berhenti di sini. Di Puskomedia, masih banyak artikel menarik lain yang bahas soal teknologi terkini. Langsung cus aja ke https://www.puskomedia.id/ untuk baca-baca dan update dirimu dengan informasi terhangat di dunia digital.

Yuk, daftarkan emailmu juga di https://www.puskomedia.id/subscribe/ biar kamu nggak ketinggalan artikel-artikel terbaru dan promo kece dari Puskomedia.

Comments